Datensicherheit ist Vertrauenssache

Offlinefähigkeit und Cyberangriffe

Die Haus-Analogie zu IT-Systemen

Ports sind bei diesem Vergleich die Türen (oder Fenster) eines Hauses und sind die technische Schnittstellen über die Systeme Daten austauschen. Logins sind die Schlüssel für die Türen. Offene Ports ermöglichen den Zugriff, geschlossene verhindern ihn zuverlässig. Über geschlossene Ports ist kein direkter Zugriff möglich.

Welche Zugänge braucht es wirklich?

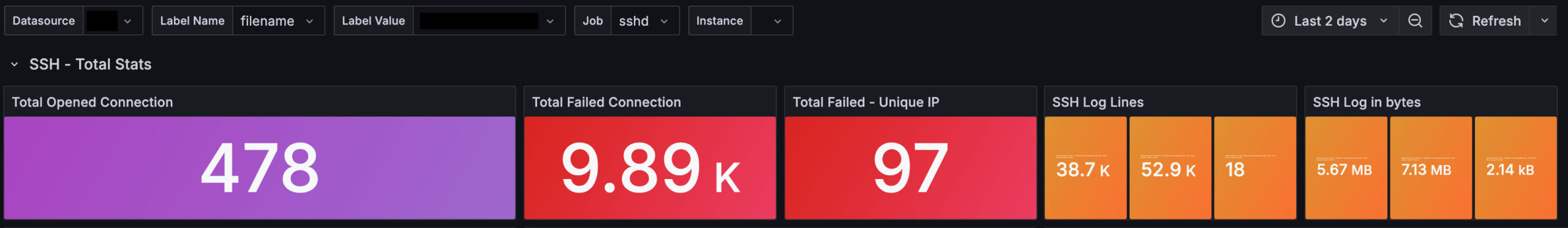

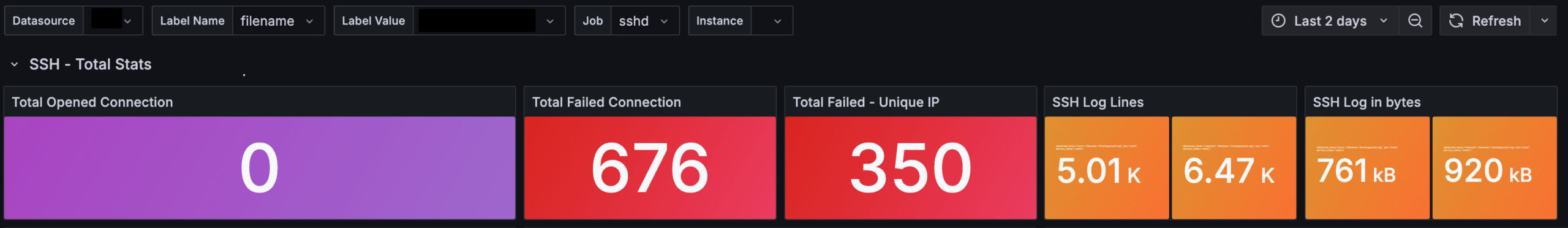

Ein Server, der mit dem Internet verbunden ist, ist permanent sichtbar – und wird ständig „attackiert“. Unabhängig davon, ob aktiv mit ihrem Server gearbeitet wird oder nicht – er wird kontinuierlich von automatisierten Programmen (z.B. Botnetzen) nach möglichen Schwachstellen durchsucht. Diese Angriffe erfolgen 24/7 und sind kein gezielter Einzelfall, sondern Alltag im Netz. Hierfür werden meist die Ports gescannt und Standard-Schlüssel genutzt.

Ein vollständig verschlossenes System wäre zwar sicher, aber auch nicht effizient nutzbar. Anwendungen wie ERP-Systeme benötigen definierte, offene Zugänge, um Daten empfangen und verarbeiten zu können oder auch Backups zu erstellen. Sicherheit bedeutet daher nicht, alles zu schließen, sondern bewusst zu entscheiden, welche Zugänge wirklich notwendig sind und ob man diese evtl. zeitlich begrenzen kann oder über pushs und pulls größtmöglich automatisiert.

Unser Sicherheitsprinzip ist einfach

Alleine schon das schließen oder ändern von Standard-Ports und das einführen von Mehrstufige Authentifizierung (MFA) kann den Beschuss der Server erheblich verringern.